ファジング:ブルートフォースによる脆弱性発見手法

(税込) 送料込み

商品の説明

【中古】

ファジング:ブルートフォースによる脆弱性発見手法

【メーカー名】

【メーカー型番】

【ブランド名】

【商品説明】

ファジング:ブルートフォースによる脆弱性発見手法

こちらの商品は中古品となっております。

画像はイメージ写真ですので

商品のコンディション・付属品の有無については入荷の度異なります。

買取時より付属していたものはお付けしておりますが付属品や消耗品に保証はございません。

商品ページ画像以外の付属品はございませんのでご了承下さいませ。

中古品のため使用に影響ない程度の使用感・経年劣化(傷、汚れなど)がある場合がございます。

また、中古品の特性上ギフトには適しておりません。

当店では初期不良に限り

商品到着から7日間は返品を受付けております。

他モールとの併売品の為

完売の際はご連絡致しますのでご了承ください。

プリンター・印刷機器のご注意点

インクは配送中のインク漏れ防止の為、付属しておりませんのでご了承下さい。

ドライバー等ソフトウェア・マニュアルはメーカーサイトより最新版のダウンロードをお願い致します。

ゲームソフトのご注意点

特典・付属品・パッケージ・プロダクトコード・ダウンロードコード等は

付属していない場合がございますので事前にお問合せ下さい。

商品名に「輸入版 / 海外版 / IMPORT 」と記載されている海外版ゲームソフトの一部は日本版のゲーム機では動作しません。

お持ちのゲーム機のバージョンをあらかじめご参照のうえ動作の有無をご確認ください。

輸入版ゲームについてはメーカーサポートの対象外です。

DVD・Blu-rayのご注意点

特典・付属品・パッケージ・プロダクトコード・ダウンロードコード等は

付属していない場合がございますので事前にお問合せ下さい。

商品名に「輸入版 / 海外版 / IMPORT 」と記載されている海外版DVD・Blu-rayにつきましては

映像方式の違いの為、一般的な国内向けプレイヤーにて再生できません。

ご覧になる際はディスクの「リージョンコード」と「映像方式※DVDのみ」に再生機器側が対応している必要があります。

パソコンでは映像方式は関係ないため、リージョンコードさえ合致していれば映像方式を気にすることなく視聴可能です。

商品名に「レンタル落ち 」と記載されている商品につきましてはディスクやジャケットに管理シール(値札・セキュリティータグ・バーコード等含みます)が貼付されています。

ディスクの再生に支障の無い程度の傷やジャケットに傷み(色褪せ・破れ・汚れ・濡れ痕等)が見られる場合がありますので予めご了承ください。

2巻セット以上のレンタル落ちDVD・Blu-rayにつきましては、複数枚収納可能なトールケースに同梱してお届け致します。

トレーディングカードのご注意点

当店での「良い」表記のトレーディングカードはプレイ用でございます。

中古買取り品の為、細かなキズ・白欠け・多少の使用感がございますのでご了承下さいませ。

再録などで型番が違う場合がございます。

違った場合でも事前連絡等は致しておりませんので、型番を気にされる方はご遠慮ください。

ご注文からお届けまで

1、ご注文⇒ご注文は24時間受け付けております。

2、注文確認⇒ご注文後、当店から注文確認メールを送信します。

3、お届けまで3-10営業日程度とお考え下さい。

※海外在庫品の場合は3週間程度かかる場合がございます。

4、入金確認⇒前払い決済をご選択の場合、ご入金確認後、配送手配を致します。

5、出荷⇒配送準備が整い次第、出荷致します。発送後に出荷完了メールにてご連絡致します。

※離島、北海道、九州、沖縄は遅れる場合がございます。予めご了承下さい。

当店ではすり替え防止のため、シリアルナンバーを控えております。

万が一すり替え等ありました場合は然るべき対応をさせていただきます。

お客様都合によるご注文後のキャンセル・返品はお受けしておりませんのでご了承下さい。

電話対応はしておりませんので質問等はメッセージまたはメールにてお願い致します。

6160円ファジング:ブルートフォースによる脆弱性発見手法本・雑誌・コミックその他ファジング:ブルートフォースによる脆弱性発見手法 : 20221218003459ファジング:ブルートフォースによる脆弱性発見手法

ファジング / Sutton,Michael/Greene,Adam

ファジング:ブルートフォースによる脆弱性発見手法 : 20221218003459

ファジング:ブルートフォースによる脆弱性発見手法

ファジング : ブルートフォースによる脆弱性発見手法 : ランダムデータ

ファジング ブルートフォースによる脆弱性発見手法 ランダムデータの

Fuzzing: Brute Force Vulnerability Discovery [Kindle(US

レベルを上げて物理で殴れ、Fuzzing入門 #pyfes | PPT

ファジングとは? 検査方法やメリット・デメリットなど | 株式会社

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

第2回 ファジングの性質と期待できる効果 | gihyo.jp

ファジングの解説 | PPT

攻撃テクニック」を学ぶ方法|高度なセキュリティを実現する組織の

ファジング : ブルートフォースによる脆弱性発見手法 : ランダムデータ

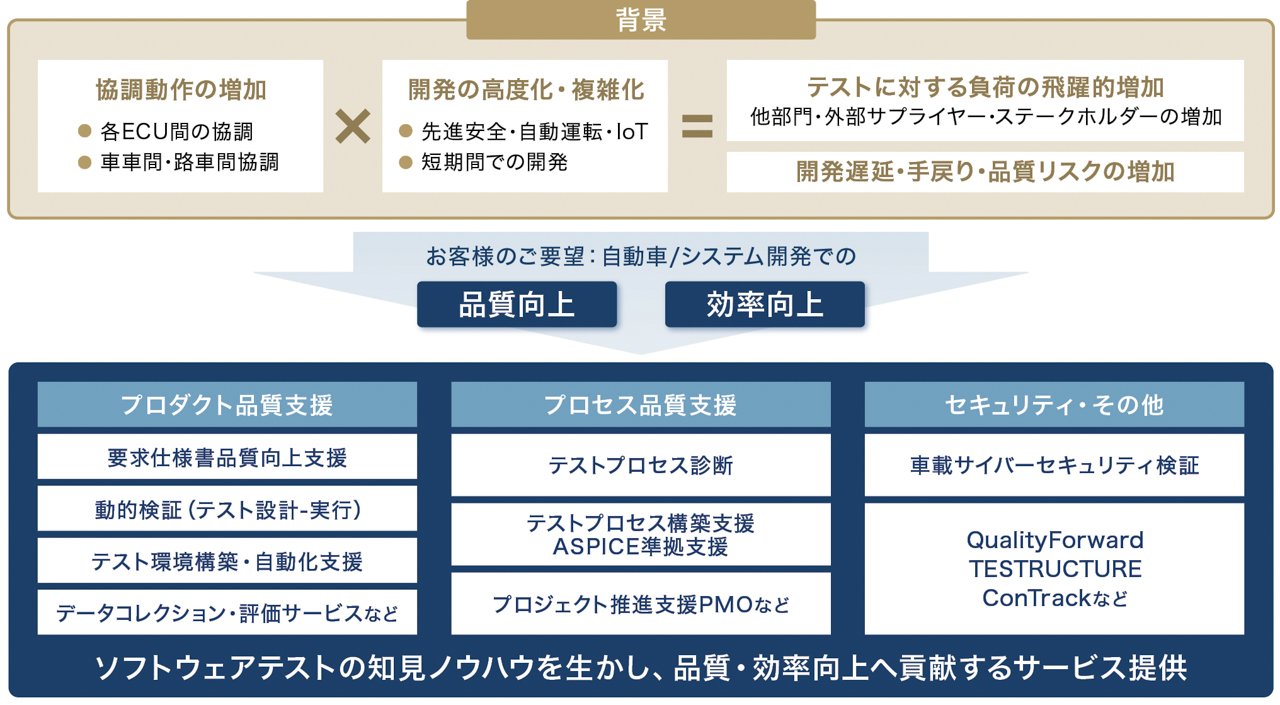

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

最初の 【中古】 (アイデア・ドキュメント) 文字とタイポグラフィの

富士ソフト、サイバー攻撃からIoT機器を守る脆弱性対策 ファジング

ファジング活用の手引き

Part4「調査」―どうやって脆弱性を見つけるのか | 日経クロステック Active

ファジング ブルートフォースによる脆弱性発見手法 ランダムデータの

ファジングテスト手法を用いたセキュリティテストの研究 - AGEST

第1回:ファジングで効率よく脆弱性を検出するためのポイント | 日経

2007年 マイクロソフト セキュリティ更新プログラムの振り返り(後編

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

DarktraceによるOTへの脅威の発見:国際空港を標的とした高度なICS攻撃

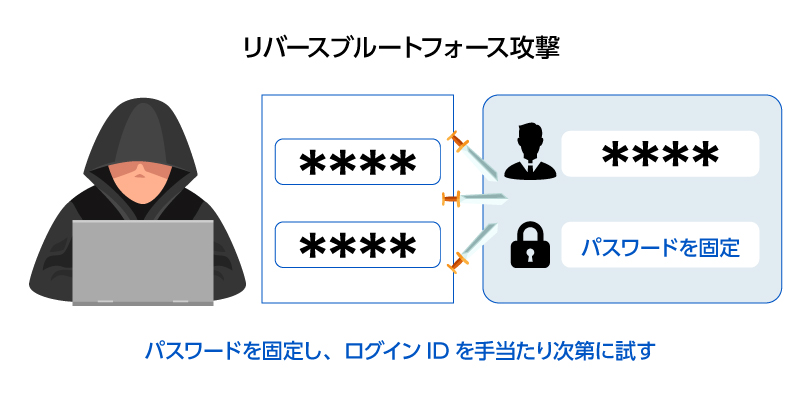

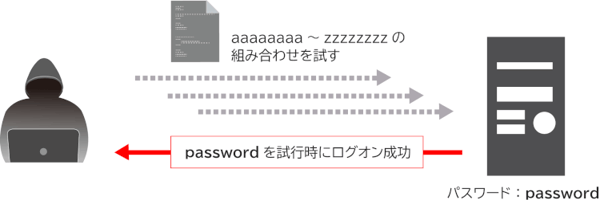

ブルートフォース攻撃とその防御策とは? - エッジオ・ジャパン株式会社

ファジング活用の手引き

ファジングとはどのような脆弱性検査手法なのか? | Promapedia

脆弱性検査・ファジングテストツール Defensics|日立ソリューションズ

ブルートフォース攻撃とは?効果的な対策の方法まで解説 | Web

プロジェクトマネージャ令和2年秋期問25 ファジングはどれか

ブルートフォース攻撃とは?6つの対策や攻撃方法・被害事例をわかり

全てのアイテム 【中古】 セキュアOSの基礎と運用 SELinuxシステム管理

情報セキュリティの敗北史 : 脆弱性はどこから来たのか | 金沢大学附属

ネットワーク セキュリティ動向: 2022年11月~2023年1月

ファジングの解説 | PPT

脆弱性検査・ファジングテストツール Defensics|日立ソリューションズ

品質のいい (図解)TURBO アセンブラ アセンブリ言語 TURBOデバッガ

データ生成プログラムを利用したデータ構造の推定に基づく 変異ベース

O'Reilly Japan - ハッキングAPI

商品の情報

メルカリ安心への取り組み

お金は事務局に支払われ、評価後に振り込まれます

出品者

スピード発送

この出品者は平均24時間以内に発送しています